匿名通信技术解析:如何通过多跳加密代理保护网络隐私

tp官方网站下载 2025年4月10日 12:34:41 tpwallet官方网站 218

比特派钱包2025官网下载:bit114.app,bit115.app,btp1.app,btp2.app,btp3.app,btbtptptpie.tu5223.cn

暗网的神秘本质

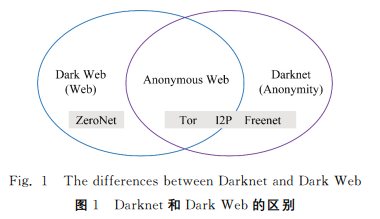

暗网,对许多人来说是个充满神秘色彩的词汇。要进入它,得使用特定的软件和设置。这是一个搜索引擎无法搜索到的匿名网络。不法分子通过Tor、I2P、Freenet等系统的隐蔽服务功能,建立了一个难以被直接查找的暗网世界。这个世界包含了Web、IRC、文件共享等多种资源,宛如一个隐藏在冰山底下的庞大未知区域。

现在,许多人开始对暗网产生兴趣,但暗网里的信息有好有坏,不少违法行为在此悄悄蔓延。暗网就像是网络中的黑洞,既吸引人去探索,又让监管部门感到烦恼。如何有效管理暗网,成为了当前迫切需要解决的问题。

Tor的保护机制

Tor系统通过多跳代理方式确保用户通讯的私密性。客户端会运用加权随机算法,从中选出三个中继节点,然后依次构建连接。这一连串跳跃,犹如接力赛跑,信息在各个节点间传递。每个节点仅知晓自己接收和发送的信息片段,以此确保了信息的隐秘性和用户的匿名度。

该机制让外界难以锁定用户的确切IP和交流信息。试想,在广袤的网络世界里,Tor给用户增添了一层层的防护罩 https://www.tzrfjx.com,使其如同隐形的旅人,自如地游走而不被发现。然而,这种防护手段也为不法分子提供了可乘之机,他们在暗网中进行非法交易和活动。

隐藏服务目录服务器

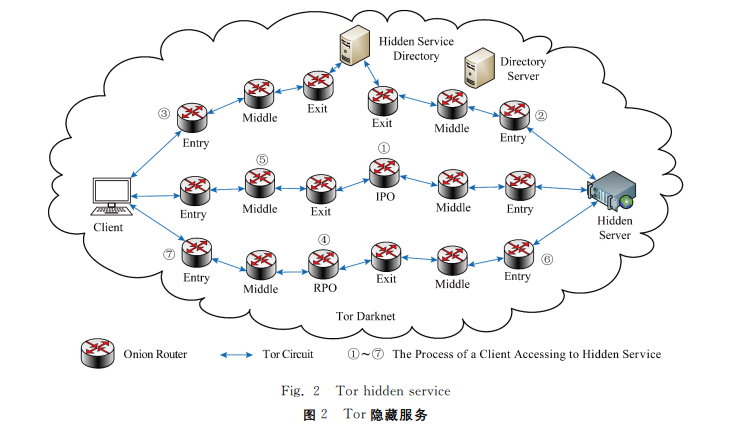

服务器中藏有服务目录,就像暗网里的资料库,里面存放着隐藏服务器的接入点和公钥等核心数据。当Tor隐藏服务器启动,它会随机选择三个接入点作为中间代理,并将这些接入点和公钥信息上传至服务器。若客户端想访问隐藏服务,必须先构建三条路径以获取这些信息,这就像在图书馆寻找特定书籍资料一样。

有了这个信息库,客户端与隐藏服务器才能搭建起交流的通道。然而,这也给不法分子带来了方便,他们能借助这些信息在暗网上散播有害信息或从事非法交易。因此,如何规范管理隐藏服务目录服务器的信息,成为了打击暗网犯罪的关键环节。

客户端与隐藏服务器通信

在Tor的暗网世界中,用户端与秘密服务器交流时,各自需要挑选三个节点来构建多条跳转路径。用户通过六次跳转来访问秘密服务器。在此过程中,没有任何一个节点能够同时掌握用户端和服务器端的IP信息以及传输的数据内容,这样既保障了双方的匿名性。对于目标服务器来说,它只认为自己在与OR3进行交流,各个节点无法同时获取全部信息,从而确保了通信的隐秘性。

这种通讯手段宛如一盘错综复杂的棋局,每个环节都如同棋子,依照既定规则移动,使得整个通讯过程对外界来说难以窥视。然而,这也给执法机构追查暗网犯罪带来了极大的困难。如何在错综复杂的网络链路中挖掘线索,成为了执法人员必须解决的难题。

bridge节点的作用

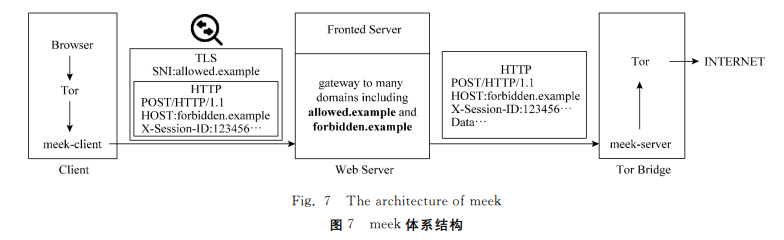

Bridge节点在功能上与常见的Tor中继节点相似,但其信息并未对目录服务器公开。这样一来,它显著减少了被网络监管者察觉和拦截的可能性。Bridge节点犹如隐藏在阴影中的通道,为用户提供了更为隐秘的网络连接途径。相比之下,普通Tor中继节点容易受到干扰和发现,而Bridge节点则让用户能够更加顺畅地浏览暗网内容。

监管层面临难题,因为bridge节点具备的特性使得监管变得复杂。一方面,它有助于保护用户隐私;另一方面,它又为暗网非法活动提供了掩护。在确保网络安全和打击犯罪的过程中,我们必须思考如何识别并控制这些bridge节点。

洋葱路由技术的核心

洋葱路由技术是Tor暗网的基础,它主要依靠多级代理和加密手段来确保用户通信的私密性。这个过程就像剥洋葱,信息被逐层封装,每一层都涉及不同的加密和代理步骤。每当信息通过一个节点,加密方式都会有所改变,即便信息被截获,破解难度也极高。

这种方式层层加密和多跳代理,既确保了用户在暗网中的隐蔽身份,同时也给网络安全带来了新的难题。一方面,它维护了用户的正当隐私,但另一方面,也可能被不法分子所利用。如何在维护用户隐私与打击暗网违法行为之间取得平衡,成为了网络安全领域当前亟待解决的问题。

朋友们,关于如何有力遏制暗网上的非法行为,大家有何良策?若此文对您有所启发,不妨点个赞或转发一下!

比特派钱包2025官网下载:bit114.app,bit115.app,btp1.app,btp2.app,btp3.app,btbtptptpie.tu5223.cn,tokenim.app,bitp2.app